In Hamburg hat Ende 2013 die Hackerkonferenz 30C3 stattgefunden. Wie zu erwarten war haben sich angesichts der NSA-Affäre viele Vorträge um Überwachung, Geheimdienste, Privatsphäre und Verschlüsselung gedreht. Natürlich wurden zahlreiche Microblogging-Einträge während der Konferenz in den globalen Cyberspace gepustet.

Ein kleiner Vergleich zeigt, dass die meisten Einträge auf Twitter gefolgt von Facebook erstellt wurden.

Übersicht der Microblogging-Einträge mit dem Hashtag #30C3:

1) Twitter ist die Nr. 1 beim Micoblogging mit unzähligen Beiträgen zur #30C3.

2) Gefolgt von Facebook, wo man die Beiträge nur angemeldet sehen kann.

3) Diaspora ist ein freies dezentrales soziales Netzwerk.

4) Quitter.se ist ein freier dezentraler Microblogging-Dienst.

5) Libertree ist ein freies dezentrales soziales Netzwerk. Beiträge nur angemeldet sichtbar.

6) Red Matrix ist ein freies dezentrales soziales Netzwerk mit verschlüsselter Kommunikation zwischen den Knoten.

Nach der Hackerethik sollten Hacker dezentrale Netzwerke bevorzugen. Auf die Liste oben bezogen also die Netzwerke 3 – 6, die aber nur von sehr wenigen Hackern genutzt werden. Insbesondere Red Matrix, das Netzwerk, das am wenigsten auf der 30C3 genutzt wurde, sollte für Hacker aufgrund der Verschlüsselung interessant sein. Eingestehen muss man natürlich, dass bei dezentralen Netzwerken das Auswerten der genauen Anzahl der Beiträge unmöglich ist. Die Anzahl hängt von dem Knoten ab, von dem aus man das Netzwerk betrachtet und häufig kann man wie bei Red Matrix die Beiträge nur sehen, wenn man mit den Personen befreundet ist. Auffällig und nicht wegdiskutierbar ist aber, dass Twitter und Facebook zu ca. 95% aller Beiträge während der 30C3 genutzt wurden und nur 5% auf die alternativen dezentralen Netzwerke entfallen (Schätzwerte wie zuvor erläutert).

Warum ist das so?

Bequemlichkeit, Unkenntnis, Unvermögen, Gedankenlosigkeit – es gibt so viele Gründe warum man nicht das Richtige tut. Nur auf der einen Seite vor dem Überwachungsstaat und seine Auswirkungen warnen und das Ganze dann bei Twitter verbreiten wirkt unglaubwürdig. Genauso als würde man sich zur Demonstration auf Facebook verabreden. Dann kann man auch gleich die Teilnehmerliste mit Fotos und Freundeskreis an die Polizei senden.

Twitter hat die Daten von Wikileaks-Aktivisten an das US-Justizministerium weiter gegeben und dabei sogar die Immunität von Politikern verletzt. Die Verschwörungstheorien rund um Facebook sind alle wahr und sogar die Tastarureingaben von nicht abgesendet Beiträgen werden von Facebook protokolliert. Es gibt also genug Gründe, warum man als Hacker kein Twitter und Facebook nutzen sollte.

Lass dich mit Skype überwachen weil es so bequem ist

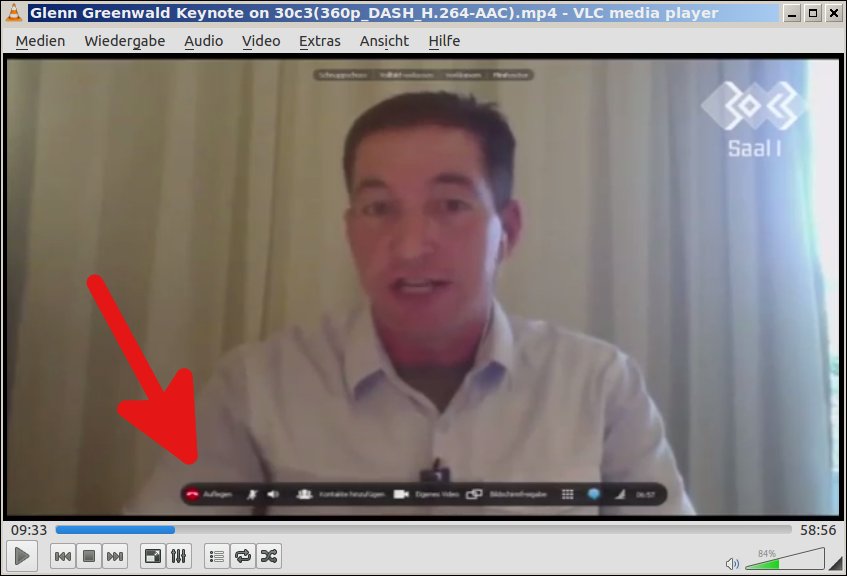

Auf der 30C3 gab es zwei Videokonferenzen mit Skype. Einmal wurde die Keynote von Glenn Greenwald per Skype übertragen und dann ein Aufruf von Julian Assange. Natürlich war beides nicht geheim und ist sogar öffentlich bei Youtube einsehbar, nur warum benutzt man dafür Skype, sodass die Software jetzt überall in der Presse erwähnt wird und dadurch der Eindruck entsteht man könne sie gefahrlos einsetzen, weil die Hacker es ja auch machen?

Tolle Werbung: Während der Keynote von Glenn Greenwald auf der 30C3 wurde die Skype-Leiste eingebelendet.

Hätte man hier nicht eines der zahlreichen Open-Source-Voip-Programme einsetzen können?

Nicht weil sie besser oder anders sind sondern einfach nur, um zu zeigen, dass es Alternativen zu Skype gibt, die ebenfalls nutzbar sind. Von Skype weiß man seit Jahren (spätestens seit 2006), dass es keine sichere Software ist und im Zuge der NSA-Affäre kam heraus, dass auch Microsoft die Übertragungen mit Skype auswertet und kontrolliert.

Fazit

Natürlich muss man immer zwischen Bequemlichkeit und Nutzen abwägen. Klar über Facebook und Twitter kann man viel mehr Menschen erreichen und mit Skype entfallen viele Konfigurationen, die man ansonsten durchführen muss. Andererseits ist Bequemlichkeit genauso dämlich wie das Argument: „Ich habe doch nichts zu verbergen!“ Gerade auf der 30C3 hätten die globalen Hacker ein Zeichen setzen können für Alternativen und dezentrale Netzwerke, die der Hackerethik eher entsprechen, als ausgerechnet die zentralen Dienste zu nutzen, die von der NSA und anderen Geheimdiensten überwacht und ausgewertet werden. Dies wäre dann ein echtes Zeichen des Widerstands und für den Datenschutz und die Privatsphäre gewesen.

[UPDATE] Was mich natürlich besonders freut ist, dass ich zahlreiche Kommentare auf Diaspora zu meinem Blogpost bekommen habe und nicht auf Facebook. Veränderungen brauchen halt Zeit und insgesammt ist die Menschheit lernfähig und man sollte sie nicht aufgeben

[UPDATE-2] Danke für die zahlreichen Hinweise, dass Jacob Appelbaum auf Jitsi als Alternative während des Vortrags mit Julian Assange hingewiesen hat. Besser wäre es natürlich dann auch Jitsi einzusetzen.

[UPDATE-3] Einen schönen Kommentar habe ich dann doch per Facebook reinbekommen, den ich euch nicht vorenthalten will von K.L. – „Na, um vielleicht ihrerseits … bei der NSA etwas einschleusen zu können? Hier findet ein Schachspiel statt und dieses Schachspiel – dreidimensionales Schach – bietet tausende von „Zügen“, über die der Normaldenker sicher nicht nachzudenken weiß. Sehe ich so.“