Ein moderner Laptop bzw. ein Netbook kommt mit eingebauter Webcam und Mikrofon daher. Dies ist praktisch für Videokonferenzschaltungen aber lässt sich auch zur illegalen Überwachung missbrauchen. Ob das Mikrofon gerade mitlauscht kann man gar nicht feststellen; die Aktivität der Webcam wird optisch durch eine Leuchtdiode angezeigt.

Ein moderner Laptop bzw. ein Netbook kommt mit eingebauter Webcam und Mikrofon daher. Dies ist praktisch für Videokonferenzschaltungen aber lässt sich auch zur illegalen Überwachung missbrauchen. Ob das Mikrofon gerade mitlauscht kann man gar nicht feststellen; die Aktivität der Webcam wird optisch durch eine Leuchtdiode angezeigt.

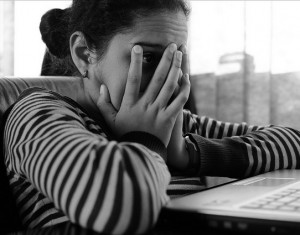

Leider beschäftigen sich unerfahrene Anwender kaum mit ihrer Hardware. Junge Menschen finden es anscheinend nicht verdächtig, wenn die Webcam dauernd eingeschaltet ist, wie die folgenden Überwachungsskandale zeigen.

In einem Fall hatte eine us-amerikanische Schule mit den Webcams der Schul-Laptops regelmäßig Screenshots angefertigt, um die Schüler zu überwachen. Bei einem anderen Fall hatte ein Hacker mehrere Schülerinnen über ihre Laptops ausspioniert.

Der folgende Filmausschnitt zeigt (natürlich hollywood-mäßig übertrieben) wie schnell man über die Webcam ausspioniert werden kann.

Im Chat sollte man niemals unbekannten gegenüber persönliche Informationen geben. Inzwischen sollte es sich auch rumgesprochen haben, dass man seine Identität in einem Chat leicht verfälschen kann.

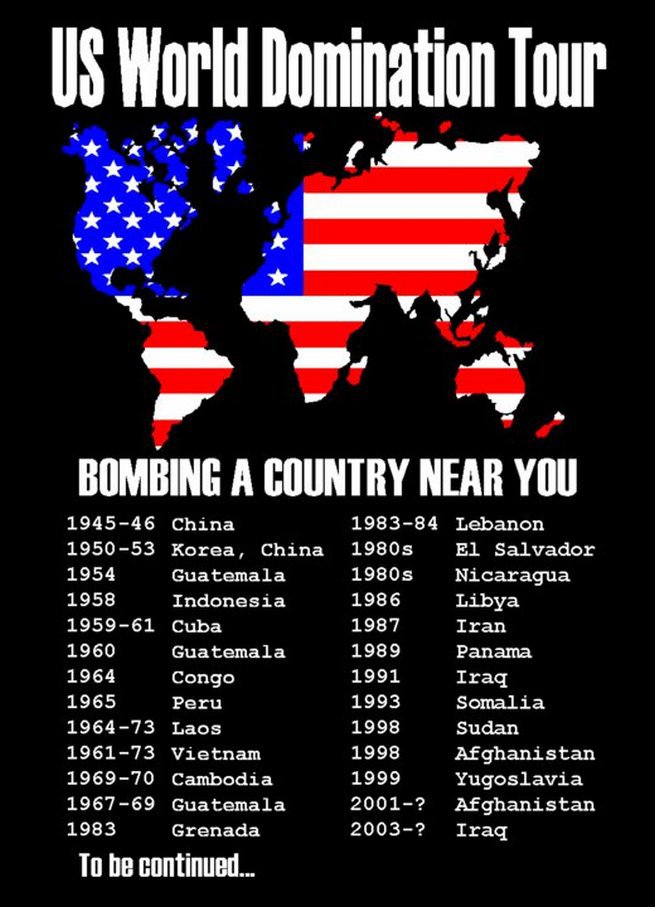

Über die IP kann man den Standort auf die Stadt eingrenzen, wo sich der Surfer gerade aufhält. Dies wird von Google z.B. dafür genutzt, wenn man nach Pizza sucht nur Pizzalieferanten in der Umgebung anzuzeigen. Das ist praktisch. Wenn Kriminelle herausfinden, wo man wohnt nicht. Wie das geht mit der Lokalisierung von Internetnutzern zeigen zahlreiche Dienste im Web [1] [2] [3].

Über die IP kann man den Standort auf die Stadt eingrenzen, wo sich der Surfer gerade aufhält. Dies wird von Google z.B. dafür genutzt, wenn man nach Pizza sucht nur Pizzalieferanten in der Umgebung anzuzeigen. Das ist praktisch. Wenn Kriminelle herausfinden, wo man wohnt nicht. Wie das geht mit der Lokalisierung von Internetnutzern zeigen zahlreiche Dienste im Web [1] [2] [3].

Beim Zugriff auf die Webseite wurden die beiden Teenager im Film wahrscheinlich mit einem Trojaner verseucht. Dieser ermöglicht den Zugriff auf den Rechner und aktiviert die Webcam und das Mikrofon. Ein Handy kann man auch zum Abhören umfunktionieren. Die Daten können dann schnell in Echtzeit rund um den Globus und über mobile Endgeräte überallhin verteilt werden.

Wie schützt man sich?

In diesem Fall ist der Schutz so einfach wie simpel. Immer wenn die Webcam nicht benutzt wird zukleben mit einem Stück einer Haftnotiz zum Beispiel. Wer gerne Selbstgespräche führt oder wichtige Unterhaltungen an seinem Notebook sollte auch den Mikrofoneingang überkleben.

In diesem Fall ist der Schutz so einfach wie simpel. Immer wenn die Webcam nicht benutzt wird zukleben mit einem Stück einer Haftnotiz zum Beispiel. Wer gerne Selbstgespräche führt oder wichtige Unterhaltungen an seinem Notebook sollte auch den Mikrofoneingang überkleben.

Ansonsten hilft auch ein gesundes Misstrauen gegen merkwürdige Links, Fragen über die Privatsphäre und alle Dienste, die mehr Daten abfragen, als für ihren Betrieb notwendig sind …