In Hamburg hat Ende 2013 die Hackerkonferenz 30C3 stattgefunden. Wie zu erwarten war haben sich angesichts der NSA-Affäre viele Vorträge um Überwachung, Geheimdienste, Privatsphäre und Verschlüsselung gedreht. Natürlich wurden zahlreiche Microblogging-Einträge während der Konferenz in den globalen Cyberspace gepustet.

Ein kleiner Vergleich zeigt, dass die meisten Einträge auf Twitter gefolgt von Facebook erstellt wurden.

Übersicht der Microblogging-Einträge mit dem Hashtag #30C3:

1) Twitter ist die Nr. 1 beim Micoblogging mit unzähligen Beiträgen zur #30C3.

2) Gefolgt von Facebook, wo man die Beiträge nur angemeldet sehen kann.

3) Diaspora ist ein freies dezentrales soziales Netzwerk.

4) Quitter.se ist ein freier dezentraler Microblogging-Dienst.

5) Libertree ist ein freies dezentrales soziales Netzwerk. Beiträge nur angemeldet sichtbar.

6) Red Matrix ist ein freies dezentrales soziales Netzwerk mit verschlüsselter Kommunikation zwischen den Knoten.

Nach der Hackerethik sollten Hacker dezentrale Netzwerke bevorzugen. Auf die Liste oben bezogen also die Netzwerke 3 – 6, die aber nur von sehr wenigen Hackern genutzt werden. Insbesondere Red Matrix, das Netzwerk, das am wenigsten auf der 30C3 genutzt wurde, sollte für Hacker aufgrund der Verschlüsselung interessant sein. Eingestehen muss man natürlich, dass bei dezentralen Netzwerken das Auswerten der genauen Anzahl der Beiträge unmöglich ist. Die Anzahl hängt von dem Knoten ab, von dem aus man das Netzwerk betrachtet und häufig kann man wie bei Red Matrix die Beiträge nur sehen, wenn man mit den Personen befreundet ist. Auffällig und nicht wegdiskutierbar ist aber, dass Twitter und Facebook zu ca. 95% aller Beiträge während der 30C3 genutzt wurden und nur 5% auf die alternativen dezentralen Netzwerke entfallen (Schätzwerte wie zuvor erläutert).

Warum ist das so?

Bequemlichkeit, Unkenntnis, Unvermögen, Gedankenlosigkeit – es gibt so viele Gründe warum man nicht das Richtige tut. Nur auf der einen Seite vor dem Überwachungsstaat und seine Auswirkungen warnen und das Ganze dann bei Twitter verbreiten wirkt unglaubwürdig. Genauso als würde man sich zur Demonstration auf Facebook verabreden. Dann kann man auch gleich die Teilnehmerliste mit Fotos und Freundeskreis an die Polizei senden.

Twitter hat die Daten von Wikileaks-Aktivisten an das US-Justizministerium weiter gegeben und dabei sogar die Immunität von Politikern verletzt. Die Verschwörungstheorien rund um Facebook sind alle wahr und sogar die Tastarureingaben von nicht abgesendet Beiträgen werden von Facebook protokolliert. Es gibt also genug Gründe, warum man als Hacker kein Twitter und Facebook nutzen sollte.

Lass dich mit Skype überwachen weil es so bequem ist 🙁

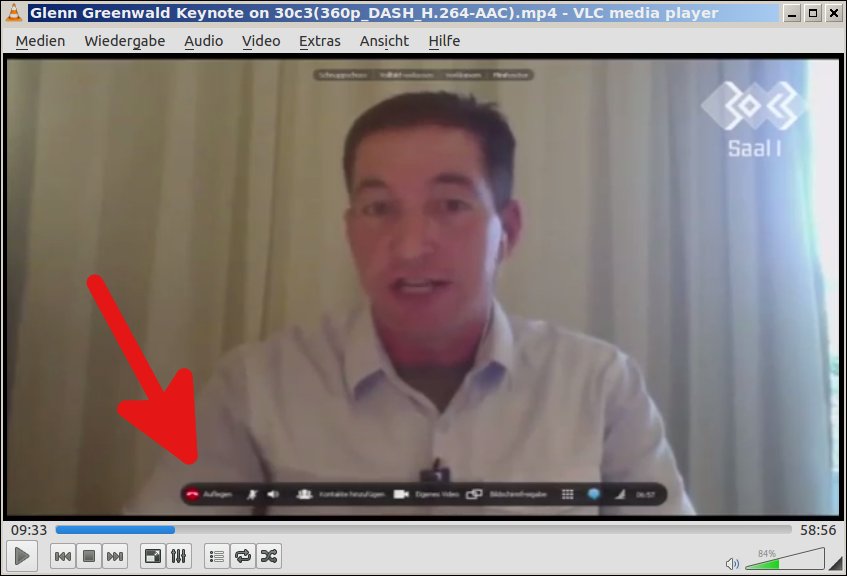

Auf der 30C3 gab es zwei Videokonferenzen mit Skype. Einmal wurde die Keynote von Glenn Greenwald per Skype übertragen und dann ein Aufruf von Julian Assange. Natürlich war beides nicht geheim und ist sogar öffentlich bei Youtube einsehbar, nur warum benutzt man dafür Skype, sodass die Software jetzt überall in der Presse erwähnt wird und dadurch der Eindruck entsteht man könne sie gefahrlos einsetzen, weil die Hacker es ja auch machen?

Tolle Werbung: Während der Keynote von Glenn Greenwald auf der 30C3 wurde die Skype-Leiste eingebelendet.

Hätte man hier nicht eines der zahlreichen Open-Source-Voip-Programme einsetzen können?

Nicht weil sie besser oder anders sind sondern einfach nur, um zu zeigen, dass es Alternativen zu Skype gibt, die ebenfalls nutzbar sind. Von Skype weiß man seit Jahren (spätestens seit 2006), dass es keine sichere Software ist und im Zuge der NSA-Affäre kam heraus, dass auch Microsoft die Übertragungen mit Skype auswertet und kontrolliert.

Fazit

Natürlich muss man immer zwischen Bequemlichkeit und Nutzen abwägen. Klar über Facebook und Twitter kann man viel mehr Menschen erreichen und mit Skype entfallen viele Konfigurationen, die man ansonsten durchführen muss. Andererseits ist Bequemlichkeit genauso dämlich wie das Argument: „Ich habe doch nichts zu verbergen!“ Gerade auf der 30C3 hätten die globalen Hacker ein Zeichen setzen können für Alternativen und dezentrale Netzwerke, die der Hackerethik eher entsprechen, als ausgerechnet die zentralen Dienste zu nutzen, die von der NSA und anderen Geheimdiensten überwacht und ausgewertet werden. Dies wäre dann ein echtes Zeichen des Widerstands und für den Datenschutz und die Privatsphäre gewesen.

[UPDATE] Was mich natürlich besonders freut ist, dass ich zahlreiche Kommentare auf Diaspora zu meinem Blogpost bekommen habe und nicht auf Facebook. Veränderungen brauchen halt Zeit und insgesammt ist die Menschheit lernfähig und man sollte sie nicht aufgeben 🙂

[UPDATE-2] Danke für die zahlreichen Hinweise, dass Jacob Appelbaum auf Jitsi als Alternative während des Vortrags mit Julian Assange hingewiesen hat. Besser wäre es natürlich dann auch Jitsi einzusetzen.

[UPDATE-3] Einen schönen Kommentar habe ich dann doch per Facebook reinbekommen, den ich euch nicht vorenthalten will von K.L. – „Na, um vielleicht ihrerseits … bei der NSA etwas einschleusen zu können? Hier findet ein Schachspiel statt und dieses Schachspiel – dreidimensionales Schach – bietet tausende von „Zügen“, über die der Normaldenker sicher nicht nachzudenken weiß. Sehe ich so.“

Auch die meisten Open Source enthusiasten nutzen proprietäre Software auf dem Desktop. Die Bequemlichkeit siegt dann am Ende doch immer.

Diese Frage stelle ich mir auch sehr oft. Man könnte sie auch noch ausweiten und z.B. fragen warum bei solchen Veranstaltungen (gefühlt) jeder zweite mit einem Mac rum läuft?

Irgendwie passen da Anspruch und Wirklichkeit nicht zusammen, aber ich habe schon lange aufgegeben mich darüber aufzuregen.

Was die sozialen Netzwerke Betrifft gibt es natürlich einen „guten“ Grund für Facebook, Twitter, Google & Co: Man will die Öffentlichkeit erreichen und sich nicht nur unter sich Sachen erzählen die man schon weißt. Trotzdem denke ich sollte in diesem Fall das freie und dezentrale Netz (GNU Social, Friendica, Diaspora,…) der Hauptknoten sein von dem man dann von mir aus eine Kopie an die anderen Netze weiterleitet.

Ich finde die Analyse eher schwach, und das aus mehreren Gründen.

Der Hashtag #30C3 sagt nix über die „Hackerelite“ aus. Nicht jeder, der da war, gehört zur „Hackerelite“ (ich auch nicht). Es waren viele Leute da, die zum ersten Mal da waren und für die die Überwachungsgeschichte der Beweggrund war. Und erst recht nicht jeder, der den Hashtag benutzt, gehört zur „Hackerelite“. Die Schnittmenge ist meiner Wahrnehmung nach eher gering.

Du sagst „Es gibt also genug Gründe, warum man als Hacker kein Twitter und Facebook nutzen sollte.“. Es gibt aber auch gute Gründe dafür! Der wichtigste ist, dass man als Aktivist – und Hacker sind in diesen Zeiten vor allem auch Aktivisten – vor allem Leute erreichen will, die das Thema noch nicht so erreicht hat. Dazu muss man diese Menschen dort abholen, wo sie sind. Und diese Menschen sind eben (noch) nicht in den alternativen sozialen Netzwerken, sondern meist auf Facebook und gelegentlich noch auf Twitter. Ich möchte doch als Aktivist nicht nur im eigenen Saft schmoren und mich nicht nur mit denen austauschen, bei denen ich eh offene Türen einrenne. Das ist nicht der Sinn von Aktivismus. Nein, ich will doch vor allem die erreichen, bei denen ich noch Überzeugungsarbeit leisten muss. Daher ist die kategorische Aussage, man sollte als Hacker kein Twitter und kein Facebook nutzen, das Kind komplett mit dem Bade ausgeschüttet. Die Frage ist, wofür ich welche Plattformen nutze. Diaspora, Statusnet, Quitter und Co. sind für gewisse Dinge gut geeignet, für Aktivismus, der die Allgemeinheit erreichen will, dagegen im Moment nun mal noch völlig sinnfrei, weil die Allgemeinheit noch nicht dort ist. Dass man andere Dinge besser woanders tut, steht außer Frage. So hat nun mal jede Plattform, auch Facebook und Twitter, auch für Hacker einen Zweck. Ich finde dieses kategorische „als … solltest du kein … nutzen“ – oft noch gepaart mit „sonst bist du kein richtiger …“ – daher meist eher albern.

Zu Skype bei der Greenwald-Keynote tagt fragst du: „Hätte man hier nicht eines der zahlreichen Open-Source-Voip-Programme einsetzen können?“. Ich finde das extrem besserwisserisch, wenn man die Umstände nicht kennt. M. W. kam die Keynote sehr kurzfristig zustande. Da kann das Bestehen auf einer Software den Unterschied ausmachen zwischen den Speaker haben und den Speaker nicht haben. Ganz ehrlich: In dem Fall hätte ich mich auch für diesen sensationellen Keynote-Speaker zum Preis des Einsatzes proprietärer Software entschieden – zumal es sich um einen öffentlichen Talk handelte, bei dem das Argument „Lass dich mit Skype überwachen“ ziemlich abwegig ist.. Alles andere wäre die Facepalm des Jahrtausends gewesen.

Mir stellte sich grad die Frage welchen zweck es hätte auf andere Programme auszuweichen?

Ich bin nur ein leihe aber Verschlüsselung hilft nur so lange bis man dort angegriffen wird wo angefangen wird zu verschlüsseln.

Ist es nicht Offensichtlich das es dann nur eine Frage der Zeit wäre bis genau das passiert? Facebook und Twitter waren ja wahrscheinlich auch nicht von Anbeginn auf der Überwachungsliste. Sondern erst als es sich lohnte genau diese Quellen der Informationen anzuzapfen. Weil es einfach ist und weil man druck auf diese Plattformen ausübte.

Der wechsel, zu anderen Programmen, würde das generelle Problem das wir mit der Überwachung haben nicht lösen. Man würde nur verstecken Spielen. Und wie lange es dauert bis man gefunden wird ist nur die Frage der Zeit.

Es stellt sich doch mehr die Frage, wie schafft man es die Korruption zu unterbinden die dazu führte. Welchen druck auf Regierungen ausgeübt werden muss damit das unterlassen wird.

Denn eins ist klar selbst die Bundeskanzlerin scheint kein blassen schimmer zu haben wie sie darauf reagieren sollte.

Und nicht vergessen die NSA arbeitet ja nicht allein sonder mit Geheimdienste anderer Staaten wie Großbritannien.

Kritik bzgl. voreilige Behauptungen.

Facebook: Laut Text und Anfangspassagen eines verlinkten Artikels zu Facebook heisst es, Facebook wuerde auch nicht abgesetzte Beitraege speichern, also gewissermassen Keylogging betreiben.

Spaeter im verlinkten Artikel heisst es aber (und das haette man schon auch lesen sollen):

»Nachtrag: Facebook legt Wert auf die Feststellung, dass die Inhalte solcher Postings nicht gespeichert und nicht analysiert werden. In einer Mitteilung heißt es: „Facebook does not track content people decide not to post. We recently conducted a study that looked at how often people self-censor by typing text without sharing it. This research only looked at whether text was entered, not the content, and involved only anonymous and aggregate information.“«

Facebook mag ja datensammelwuetig sein. Aber dass sie Keylogging betreiben, ist eine Unterstellung, die nicht bestaetigt ist.

Einen Satz moechte ich noch zur so genannten Hacker-Elite los werden: Nicht jeder, der Open Source bevorzugt und sich seiner Privatsphaere damit widmet, indem er kryptische Kanaele fuer die Kommunikation sucht, ist ein Hacker. Nicht einmal ansatzweise die Haelfte der Mitglieder des CCC sind Hacker. Die meisten, die sich als soetwas bezeichnen, sind im Grunde genommen ncihts anderes als Skriptkiddies. Sie nutzen nur bereits vorgefertigte Module, wissen aber nicht so richtig, was sie denn genau tun. Mich wuerde auch gar nicht wundern, wenn gar kein Hacker beim 30C3 dabei gewesen ist.

Auch mir geht es so, die Bequemlichkeit siegt eben doch! Es reicht m.E. nicht, wenn wir alle nun auf Open Source umsteigen. Das würde, wie hier in den Kommentaren bereits erwähnt, die Alternative in den Fokus rücken. Wer weiss den schon welches Programm das Twitter, Facebook oder Skype von Morgen ist…..

Sicher ist, dass sich das Problem – die Konzentration der Masse auf einige wenige Dienste – nicht nur durch einen einfachen Wechsel erreichen lässt, sondern man muss auch immer im Auge behalten, dass es hier nicht nur um die Platform/ Software, sondern vor allem um Strukturen geht. In einem der Kommentare wurde eine der Möglichkeiten bereits angesprochen: Möchte ich möglichst viele Menschen erreichen, kann ich mich ja trotzdem der weniger verbreiteten Mittel im Netz bedienen, muss dann aber dafür Sorge tragen die betreffende Information möglichst weit zu streuen. Tja, und genau da bin ich nun mit dem Autor des Artikels einer Meinung. Um das zu erreichen, benötige ich auf jeden Fall Menschen, die bereit sind die gebotenen Alternativen auszuprobieren und das zu nutzen, was am besten ins eigene Konzept passt. Dafür brauche ich dann sicher nicht die genannte „Hackerelite“. Da reicht es schon, dass die Masse der mündigen User täglich wächst und gedeiht. Letzteres erreicht man aber nicht, indem man „Eliten“ schafft…….

Schon schwach, wenn man selber Kritik äußert und keine Alternativen benennen kann bzw. erst nach Kommentaren. Manchmal einfach an die eigene Nase fassen.

Dies ist eine Antwort auf den Kommentar von Alex:

Der Hashtag #30C3 sagt nix über die “Hackerelite” aus.

Das stimmt und deswegen habe ich auch ganz bewusst den Begriff „Hackerelite“ gewählt, da nur wer sich angesprochen fühlt kritisiert werden soll. Es währe vermessen von mir zu unterstellen, jeder Besucher des Kongresses würde dazu gehören. Ebenfalls offensichtlich ist, dass Glenn Greenwald nicht zur Hackerelite gehört. Er ist ein Held und hat mehr geleistet als ein Durchschnittsjournalist getan hätte. Ich kann mir kaum vorstellen, dass die Keynote auf der letzte Sekunde zu Stande kam, da sie schon Tage vorher angekündigt wurde. Da hätte sich also einer der Elitehacker von mir aus auch mit Skype mit Greenwald in Verbindung setzen können und mit ihm kurz eine alternative Software wie Jitsi installieren können. Wenn man das Programm kennt ist das in wenigen Minuten erledigt. Wenn man allerdings keine Alternativen kennt und sich erst einarbeiten muss, ist es nicht zu schaffen.

Dazu muss man diese Menschen dort abholen, wo sie sind. Und diese Menschen sind eben (noch) nicht in den alternativen sozialen Netzwerken, sondern meist auf Facebook und gelegentlich noch auf Twitter.

Ja klar, deswegen verwende ich ja auch Twitter aber nur als Kopie meiner Einträge von Quitter.se. Also alles was ich bei Quitter.se poste wird auf Twitter gespiegelt. Dafür gibt es bei Quitter.se eine Schnittstelle, die einfach zu konfigurieren ist. Wenn man aber nur Twitter nutzt klingt das Argument: „Ich will ja nur verlorene Seelen retten!“, wie eine Ausrede. Klar soll und darf man Twitter nutzen insbesondere, wenn man sich der Gefahren bewusst ist. Nur wenn man die Gefahren kennt und Überwachung ablehnt, dann doch bitte nicht als Hauptservice.

Dies ist eine Antwort auf den Kommentar von Sascha:

Warum andere Programme verwenden, dann werden halt die auch überwacht?

Zuerst einmal, wenn Facebook die Kunden in Scharen weglaufen, überdenken die ihr Verhalten und werden ihre Lobbyisten einsetzen, um auf die Regierung einzuwirken. Im Kapitalismus ist dies häufig die einzige Möglichkeit Aufmerksamkeit zu bekommen, da Unternehmen und die Regierung nur auf Kapital und nicht die Meinung des Volkes oder Gesetze reagieren.

Auf der anderen Seite sind dezentrale Services viel schwieriger und aufwendiger zu überwachen. Es gibt dann nicht mehr den einen zentralen Server von dem man alle Daten bekommt.

Nichts tun und abwarten bedeutet aber für die Regierung und Unternehmen, dass sie ihr Verhalten nicht ändern müssen und einfach so weiter machen können.

Dies ist eine Antwort auf den Kommentar von anonymous:

Facebook selbst bestreitet Keylogging zu betreiben und deswegen ist meine Warnung im Blogpost falsch.

Ist sie nicht und ich bekräftige sie hiermit. Natürlich dementiert Facebook alles, um seine Kunden zu beruhigen. Solche Dementis werden aber von Marketingleuten geschrieben, die es entweder nicht besser wissen oder bewusst lügen. Aus der NSA-Affäre wissen wir, dass US-Gerichte die Unternehmen sogar zum Lügen zwingen können, da es ihnen verboten ist über die NSA-Überwachung zu reden. Mein Vertrauen ist also auf dem Nullpunkt.

Dass Facebook nicht abgesendete Nachrichten auswertet und speichert wurde unter anderem dadurch nachgewiesen, dass nicht vorhersehbare Links verwendet wurden. Diese Links wurden später dann von Facebook-Bots aufgerufen. Für mich ein eindeutiger Beweis, dass Facebook alles speichert und auswertet.

Dann ist aber die nackte Analyse der Hashtag-Häufigkeiten schlicht sinnfrei. Denn dann hättest du erst mal definieren müssen, was „Hackerelite“ überhaupt ist. Nehmen wir mal an, damit sind die Accounts prominenter CCCler gemeint. Kann man ja durchaus so sehen. Hättest du jetzt geschaut, inwieweit die auf den einzelnen Netzwerken kommunizieren, hätte das Sinn ergeben. Aber so sagt das schlicht nichts aus, weil du alle, die den Hashtag #30C3 verwenden, in einen Topf mit einer nicht definierten sogenannten „Hackerelite“ wirfst und die Nutzung der Standard-Plattformen durch alle der „Hackerelite“ ankreidest. Kurz: Deine Analyse hat bezüglich der angestrebten Aussage über die Plattformnutzung der „Hackerelite“ schlicht das Thema verfehlt.

Das kann man so machen. Facebook-Bridges, die produktiv einsetzbar wären, gibt es aber nicht. Das ist im experimentellen Stadium. Aber:

Und das halte ich wieder für zu kategorisch und pauschal Warum nicht nur Twitter nutzen, wenn man nur den Zweck verfolgt, die breite Masse zu erreichen? Du hast bei deiner extrem kategorischen Argumentation einen entscheidenen Denkfehler drin, den ich schon mal zu erklären versucht habe: Du unterscheidest nur kategorisch zwischen gut und böse. Das ist nicht zielführend. Du musst auch den Zweck der Nutzung berücksichtigen. Was soll ich auf Quitter oder auf Diaspora posten, wenn ich dort nur Leute erreiche, die das, was ich poste, eh schon kennen und wissen? Redundanz zu erzeugen, ist nicht sinnig.

Ohne Frage: Ich finde, man sollte als Hacker oder Aktivist die alternativen Dienste zumindest kennen und im Ernstfall auch jemandem erklären können. Aber die alltägliche Nutzung ist nochmal was ganz anderes. Bei dir klingt das so, als sei die Weiterleitung von den „guten“ freien Diensten zu den „bösen“ unfreien Diensten quasi ein Abfallprodukt der Nutzung der „guten“ Dienste. Und das ist mir zu pauschal und zu kategorisch. Zumal die hier genannten alternativen Dienste wie die unfreien Dienste alle für die öffentliche Darstellung gedacht sind. Daher zieht dein Argument, von den unfreien Diensten würden Gefahren ausgehen, schlicht nicht, wenn man sie richtig nutzt, also nur für die öffentliche Darstellung. Wer als Hacker oder Aktivist Twitter-DMs oder Facebook-Messages zur privaten Kommunikation sensibler Inhalte verwendet, dem ist ohnehin nicht mehr zu helfen. Dann liegt das Problem beim Anwender und nicht beim Dienst.

Wichtiger finde ich es daher, die wirklich schützenswerte private Kommunikation der breiten Masse weg von Facebook, WhatsApp und Co. hin zu freien Alternativen wie Jabber zu holen. Da müssen Hacker und Aktivisten eine Vorbildfunktion erfüllen und sich auch manchmal an die eigene Nase fassen. Da passiert wirklich noch zu viel Mist.

Versteh mich nicht falsch, ich nutze auch Statusnet und Diaspora. Aber wenn ich die breite Masse erreichen will, poste ich das primär auf Facebook und Twitter (sowie Google+ und vielleicht sogar XING) und belästige nicht unbedingt meine Mit-Aktivisten in den alternativen Diensten mit Dingen, die sie eh schon kennen. Und natürlich versuche ich auch, die breite Masse, die ich erreichen will, zu Statusnet und Diaspora hinzuführen. Aber das ist ein langfristiges Ziel. Und der führt primär über Facebook und teilweise auch noch über Twitter.

Glenn Greenwald hätte sich wahrscheinlich einarbeiten müssen. Das muss jemand anleiten. Dir scheint nicht im Geringsten klar zu sein, wieviel Arbeit die Organisation eines Events mit hunderten von Talks, Workshops und anderen Events und an die 10.000 Besuchern ist. Beim 30C3 waren 1.000 (!) Engel rund um die Uhr beschäftigt, so viele wie noch nie. Das Ergebnis war der beste Congress ever, ein fantastisches Event. Dass es dann immer noch Punkte gibt, die nicht absolut optimal sind und die dem Zeitmangel zum Opfer fallen, ist doch logisch. Ich finde es offen gestanden billig, arrogant und besserwisserisch, wenn dann so eine Kritik kommt. Sorry, aber für mich ist das Prinzipienreiterei. Denn auch hier gilt: Das war ein öffentlicher Talk. Da besteht schlicht keine Gefahr. Hier kann man allenfalls noch mit Vorbildfunktion argumentieren.

Zudem: Ginge es dir um mehr als ums Ranten, wäre hier zu lesen gewesen, dass du dich jetzt schon mal für den 31C3 als Engel anbietest, um dafür zu sorgen, dass das mit der Nutzung der freien Software dann auch bei jedem Talk hundertprozentig funktioniert. Aber so finde ich das völlig daneben und respektlos gegenüber den vielen, vielen Leuten, die sich für ein Spitzen-Event den Allerwertesten aufgerissen haben.

Hallo Alex,

zunächst einmal Entschuldigung, dass deine Antwort ein paar Tage im Spam-Filter hängen geblieben ist, bevor ich sie bemerkt habe. Ich erwarte nicht von jedem, dass er alles weiß und die Gefahren kennt. Vom Durchschnittsbesucher des Kongress erwarte ich aber schon, dass er zumindest mal was von der Hackerethik gehört hat und weiß, dass die großen us-amerikanischen Internet-Konzerne alle mit der NSA zusammenarbeiten. Wenn ich mich jetzt auf so einem Kongress hinstellen würde und den Leuten erzählen würde, dass es Alternativen gibt und wie man diese benutzt würde ich mir neben Vorträgen, die zeigen wie man einen Geldautomaten mit einem USB-Stick ausräumt ziemlich billig und unbedeutend vorkommen. Abgesehen davon gab es Workshops auf dem Kongress zum Thema Diaspora. Ein Ansturm von Kongressteilnehmern auf Diaspora ist trotzdem ausgeblieben.

cu Nerd6 …

Dass die Sprecher mit Crapples auflaufen, ist auch nicht sehr förderlich. 🙁

https://twitter.com/matztam/status/418043977351172096/photo/1