Zugegeben die Geschichte kling unglaublich und wie aus einem schlechten Hollywoodfilm, die der Sicherheitsberater Dragos Ruiu bei Arstechnika beschreibt. Rechner ohne Netwerkanschluss, die ganz frisch installiert wurden mit verschiedenen Betriebssystem infizieren sich mit einer mysteriösen Maleware scheinbar über die Luft.

Zugegeben die Geschichte kling unglaublich und wie aus einem schlechten Hollywoodfilm, die der Sicherheitsberater Dragos Ruiu bei Arstechnika beschreibt. Rechner ohne Netwerkanschluss, die ganz frisch installiert wurden mit verschiedenen Betriebssystem infizieren sich mit einer mysteriösen Maleware scheinbar über die Luft.

Die Hintergrundgeschichte kurz zusammengefasst:

Dragos Ruiu stellt ungewöhnliches auf den Rechnern in seinem Netzwerk fest. Konfigurationen ändern sich wie von Geisterhand. Er ergreift die üblichen Sicherheitsmaßnahmen und setzt Virenscanner ein. Als das nicht hilft installiert er das Betriebssystem neu und weil die Rechner weiterhin Probleme machen tauscht er auch das Bios aus. Nichts hilft und die Rechner arbeiten alle mit unterschiedlichen Betriebssystemen. Schließlich isoliert er einen der betroffenen Rechner aus dem Netzwerk. Der Rechner wird ganz frisch installiert von einer CD ohne Netzwerkanschluss. Trotzdem wird der Rechner nach kurzer Zeit, scheinbar aus dem Nichts, infiziert und ändert seine Konfiguration.

Die Analyse / die üblichen verdächtigen Infektionsmöglichkeiten:

Spätestens seit Stuxnet wissen wir Alle, dass ein Rechner nicht am Netzwerk hängen muss, um ihn zu infizieren. Rechner die aus Sicherheitsgründen nicht am Netzwerk hängen brauchen Updates. Diese bekommen sie üblicherweise über eine unsichere USB-Schnittstelle, die Stuxnet unter Windows für die Infektion genutzt hat. Stuxnet war sicherlich das genialste, was Cyberkrieger bis jetzt hervorgebracht haben, aber der Angriff funktionierte nur unter Windows aufgrund einer Schwachstelle, die inzwischen behoben ist. Im hier vorliegenden Fall funktionierte die Infektion aber auch unter Linux, OS-X und BSD.

Die abgefahrene Theorie, eine Infektion per Ultraschall über das Mikrofon:

Alle neuwertigen Laptops verfügen inzwischen über eine eingebaute Webcam und ein Mikrofon für Videokonferenzen. Dass die Webcam ein Sicherheitsrisiko sein kann, wenn sie ferngesteuert eingeschaltet wird, sollte inzwischen bekannt sein. Am einfachsten schützt man sich mit einem Klebestreifen über der Webcam. Mit dem eingeschalteten Mikrofon kann man den Laptop natürlich leicht in eine Abhörwanze umfunktionieren. Ob das Mikrofon eingeschaltet ist merkt man als Nutzer nicht, da es im Gegensatz zur Webcam keine optische Anzeige dafür gibt.

Die Theorie ist jetzt aber, dass per Ultraschall Netzwerkpakete von einem Rechner an den anderen übertragen werden. Eine Infektion über das Mikrofon der Sound-Karte also über die Luft. Unmöglich ist dies nicht, zumal früher im Analogen-Zeitalter der Internetverkehr akustisch über Modems funktionierte. Im Grunde genommen verwenden wir immer noch die gleiche Technik mit DSL-Modems, die allerdings eine höhere Bandbreite als früher verwenden und dadurch schneller sind, da sie auch im nicht hörbaren Frequenzbereich Daten übertragen können.

Daten per Ultraschall zu übertragen ist also nichts Außergewöhnliches. Allerdings muss die Gegenseite das Mikrofon eingeschaltet haben und in der Lage sein, die übertragenen Netzwerkpakete zu dekodieren und zu verarbeiten. Dies könnte über ein manipuliertes BIOS passieren, das unabhängig vom jeweiligen Betriebssystem arbeitet.

Zu dem Schluss, dass der beschriebene Vorgang vom technischen Standpunkt aus machbar und glaubwürdig ist, kommt auch Robert Graham in seinem Sicherheitsblog.

Wozu der ganze Aufwand?

Computer kann man viel einfacher infizieren. Es gibt riesige Botnetze, die mit Malware erschaffen werden, die im Gegensatz, zu dem hier beschriebenen komplexen Angriffsszenario, primitiv sind. Einfache Cyberkriminelle würden einen solchen Aufwand niemals betreiben, da sie viel leichter an Geld rankommen können.

Die Einzigen, denen jeder Aufwand recht ist weil sie über eine fast unbegrenztes Budget verfügen sind die Geheimdienste, wie die NSA oder das GCHQ. Bei nähere Betrachtung ist die Idee einer Datenübertragung über die Sound-Karte genial. Das Netzwerk wird üblicherweise überwacht, sodass eine unkontrollierte Datenübertragung auffallen würde. Noch besser wird das WLan überwacht, weil es häufigen Cyberangriffen ausgesetzt ist. Bleibt noch Bluetooth, welches häufig übersehen wird und genauso anfällig wie WLan ist. Allerdings reagieren viele Handys auf Bluetooth-Übertragungen. Wenn also viele unkontrollierte Bluetooth-Übertragungen stattfinden, werden die eher früher als später bemerkt, weil die Handys dauernd melden: „StationXY sendet – verbinden?“

Typisches amerikanisches Großraumbüro.

Eine Übertragung per Ultraschall ist nicht hörbar und läuft nicht über die üblichen Netzwerk-Schnittstellen, die protokolliert werden können. Natürlich geht das Ganze nur über kurze Strecken, aber diese reichen aus, wenn es sich um Großraumbüros handelt, die in Amerika üblich sind. Dort gibt es in einem großen Raum häufig nur dünne Trennwände zwischen den Arbeitsplätzen. Somit können alle Rechner per Ultraschall ihre gesammelten Daten übertragen und nur ein einzelner Rechner muss diese dann geschickt durch das Netzwerk an den Geheimdienst zurücktunneln.

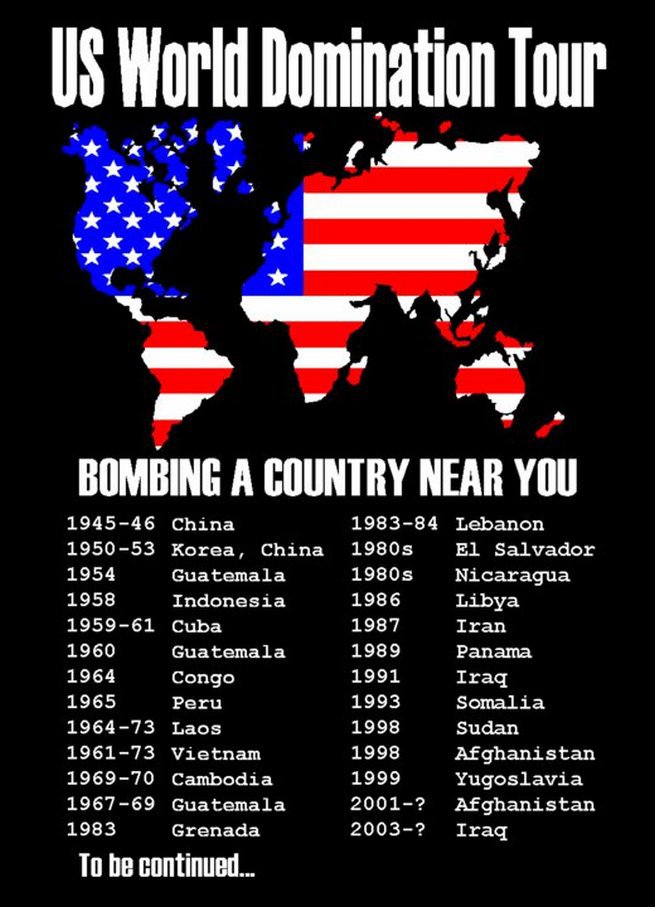

Genauso würde die NSA arbeiten, von der bekannt ist, dass sie Wirtschaftsspionage betreibt und

strategische Rechner überall auf der Welt vorsätzlich für ihre Zwecke infiziert.

Fazit:

Wenn die geschilderte Überwachung und die Auswertung von Dragos Ruiu zutreffend ist, wovon zum jetzigen Zeitpunkt auszugehen ist, dann halte ich es für das Wahrscheinlichste, dass er zufällig über einen neuartigen Cyberangriff der NSA gestolpert ist. Technisch ist das Beschriebene alles möglich und keine übermäßige Herausforderung. Allerdings ist die ganze Idee recht ungewöhnlich und Standard-IT-Experten würden wahrscheinlich niemals auf die Idee kommen, dass ein solcher Cyberangriff überhaupt machbar ist.

Wenn die geschilderte Überwachung und die Auswertung von Dragos Ruiu zutreffend ist, wovon zum jetzigen Zeitpunkt auszugehen ist, dann halte ich es für das Wahrscheinlichste, dass er zufällig über einen neuartigen Cyberangriff der NSA gestolpert ist. Technisch ist das Beschriebene alles möglich und keine übermäßige Herausforderung. Allerdings ist die ganze Idee recht ungewöhnlich und Standard-IT-Experten würden wahrscheinlich niemals auf die Idee kommen, dass ein solcher Cyberangriff überhaupt machbar ist.

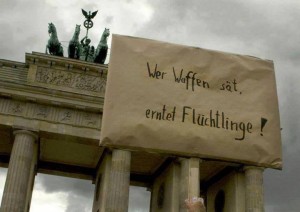

Im Zusammenhang gegen die EU-Sparpolitik ging viel Protest von Spanien aus. „Democracia real“ auf deutsch „echte Demokratie“ ist wahrscheinlich die bekannteste Protestbewegung aus Spanien. Dadurch, dass ich mich für diese Proteste interessierte, hatte ich viele Kontakte zu spanischen Aktivisten und da wurde mir eine unglaubliche Geschichte erzählt, die ich als Gerücht abgetan hatte. Vor kurzem bin ich aber auf diesen Podcast gestoßen, wo von einem deutschen Politiker das Gerücht bestätigt wird.

Im Zusammenhang gegen die EU-Sparpolitik ging viel Protest von Spanien aus. „Democracia real“ auf deutsch „echte Demokratie“ ist wahrscheinlich die bekannteste Protestbewegung aus Spanien. Dadurch, dass ich mich für diese Proteste interessierte, hatte ich viele Kontakte zu spanischen Aktivisten und da wurde mir eine unglaubliche Geschichte erzählt, die ich als Gerücht abgetan hatte. Vor kurzem bin ich aber auf diesen Podcast gestoßen, wo von einem deutschen Politiker das Gerücht bestätigt wird.